2022. 11. 13. 14:31ㆍ네트워크(Network)

§ ACL(Access Control List) :

• 패킷 필터링 규칙, 방화벽, White List 방식(다막고 일부만 허용), 인터페이스에 적용 후 활성화 필요

§ Router에서는 ACL(Access Control List)을 사용하여 트래픽 식별, 필터링, 암호화, 분류, 변환 작업을 수행할 수 있다

§ Router를 경유하는 Packet을 Filtering한다

§ Packet Filtering을 활용하여 네트워크에서의 Packet 이동을 제어할 수 있다

§ Router에 VTY 포트로 들어오거나 VTY 포트에서 나가는 Telnet Traffic을 허용(Permit) 하거나 거부(Deny)할 수 있다

§ Access List를 다양한 방식으로 활용할 수 있다

• Priority and Custom Queuing

• Dial on Demand Routing (DDR)

• Route Filtering

§ Standard Access List :

• Source Address를 검사한다

• 검사결과에 따라 전체 Protocol Suite에 대한 Packet 출력을 허용하거나 거부한다

• 3계층 정보만 가지고 패킷을 필터링, Source Address만 검사, NAT 사용

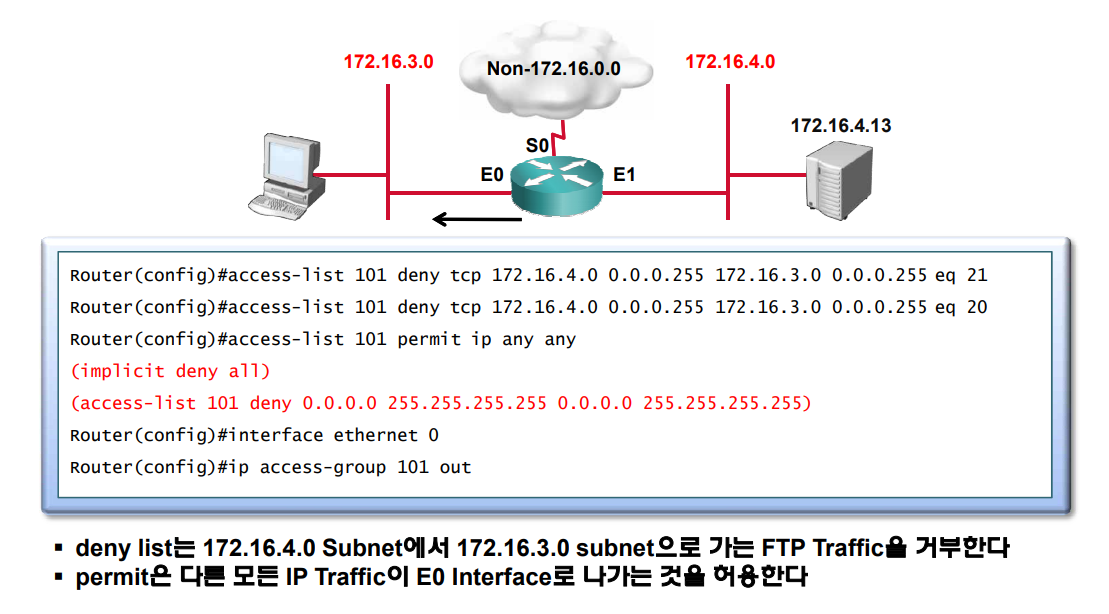

§ Extended Access List :

• Source Address와 Destination Address를 모두 검사한다

• 특정 Protocol, Port번호, 다른 매개변수를 검사하여 유연하게 제어가 가능하다

• 3,4 계층 정보를 가지고 패킷을 필터링, 서비스를 구분 가능, 세부적 사용 가능

• 3계층 장비여도 예외적으로 ACL만 가능(Port 번호)

§ Standard IP List (1~99)는 IP Packet에 Source Address를 조건으로 가진다

§ Extended IP List (100~199)는 Source and Destination Address와 특정 TCP/IP

Protocol Suite Protocol과 Destination Port를 조건으로 가진다

§ Standard List (1300~1999) (Expanded Range)

§ Extended IP List (2000~2699) (Expanded Range)

§ Named IP List는 Standard와 Extended 이름으로 선어하여 각 조건을 검사한다

Inbound ACL - 들어오는 인터페이스에 적용 되었으면 검사

Outbound ACL - 해당 패킷이 나갈 때 인터페이스에 적용 되었으면 검사

Access List에 매치되지 않는 모든 Packet은 암시적으로 거부된다

처음에 deny 할 경우 다음 매치되는 조건에 대해서는 순서조차 오지 않음, 순서 중요

§ Wildcard mask bit 0은 대응 bit값을 검사하라는 것을 의미한다

§ Wildcard mask bit 1은 대응 bit값을 검사하지 말고 무시하라는 것을 의미

[Wildcard Mask]

: “0” bit로 검사 할 주소를 지정, “1”bit로 범위값을 지정한다 (Subnetmask와 반대)

: 특정 IP주소가 Wildcard-Mask 범위에 속하는 IP주소인지를 검사하는 용도로 주로 사용 된다.

:OSPF에서는 Wildcard- Mask를 이용하여 Interface IP주소를 명시하는 용도로 사용

: Wildcard-Mask를 사용하는 이유는 Classful 방식을 지원 하지 않아 범위를 표현 할 수 없기 때문이다.

: IP Traffic을 관리(ACL)에서는 문자형식의 표현을 사용하기도 한다

§ Test 조건 : 모든 Address Bit 검사 (모두 일치, 1개의 IP Host Address만 검사)

§ 172.30.16.29 0.0.0.0은 모든 Address를 검사해서 매치되는 주소 즉, 172.30.16.29 IP를 갖는 호스트를 지정한다

§ 하나의 IP를 알리기 위해 IP Address 앞에 약어 host를 사용할 수 있다.

예를 들어 “172.30.16.29 0.0.0.0” 대신 “host 172.20.16.29”를 사용할 수도 있다

§ Test 조건 : 모든 Address Bit 무시 (Match Any, 모드 IP Address)

§ 모든 Address를 받아들이려면 IP Address는 0.0.0.0을 입력하고 Wildcard mask는 모 든 값을 무시(검사 없이 허용)

하려면 255.255.255.255를 지정한다

§ 관리자는 모든 주소를 지정할 목적으로 0.0.0.0 255.255.255.255를 명시하는 대신 any라 는 문자를 사용할 수 있다

§ 172.30.16.0/24에서 172.30.31.0/24까지의 IP Subnet 검사하기

• Address and wildcard mask : 172.30.16.0 0.0.15.255

'네트워크(Network)' 카테고리의 다른 글

| Network - Layer 2 Switching (0) | 2022.11.13 |

|---|---|

| Network - NAT(Network Address Translation) (2) | 2022.11.13 |

| Dynamic Routing - EIGRP (0) | 2022.11.10 |

| Subnetting & Routing Summarization (0) | 2022.11.10 |

| Dynamic Routing - RIP (0) | 2022.11.10 |